IT-Sicherheitsverantwortliche hatten in der Pandemie alle Hände voll zu tun, das Home Office sicher anzubinden. Aber auch in verlassenen Büros oder lange schon nicht mehr hochgefahrenen Arbeitsplatzrechner entstehen Risiken.

Viele Angestellte wechselten zu Beginn der Pandemie fluchtartig ins Home Office – und sind dort bis heute geblieben. Sie ließen neben ihrem Schreibtisch IT-Anlagen und Netzwerke im Büro zurück. Die ungenutzten Gebäude kosten Geld und sind ein echtes Risiko. Konnte jemand während der Pandemie ein Schloss aufbrechen, eintreten und sich unbemerkt in das Unternehmensnetzwerk einklinken? Computer und andere Anlagen stehlen? Die Passwörter der Mitarbeiter auf Post-Its und in Notizbüchern neben ihren Computern ablesen? Welche anderen Gefahren gibt es? Und was sollten Sicherheitsprofis jetzt dagegen tun?

Generell gibt es zwei Kategorien von möglichen Verwundbarkeiten, über die man bei längere Zeit ausgeschalteten Geräten nachdenken sollte. Erstens Probleme, die durch unbefugten Zugriff in die verwaisten Büros entstehen. Zweitens Probleme, die sich daraus ergeben, dass unter Umständen niemand Geräte über einen längeren Zeitraum verwaltet, gepatcht oder beaufsichtigt hat.

Risiko des physischen Zugriffs

Die IT jedes Unternehmens sollte zu einem gewissen Grad gegen physischen Zugriff von Unbefugten abgesichert sein. Die Türen des Rechenzentrums sind nicht ohne Grund für unberechtigte Personen verschlossen. Gerade bei Organisationen, die sehr sensible Daten verwalten – Behörden, Militär oder pharmazeutischen Unternehmen – ist die physische Zugriffskontrolle im Allgemeinen sehr viel strenger als in der restlichen Industrie.

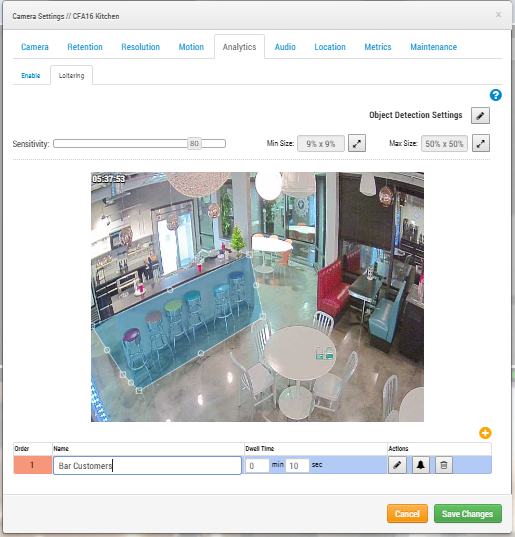

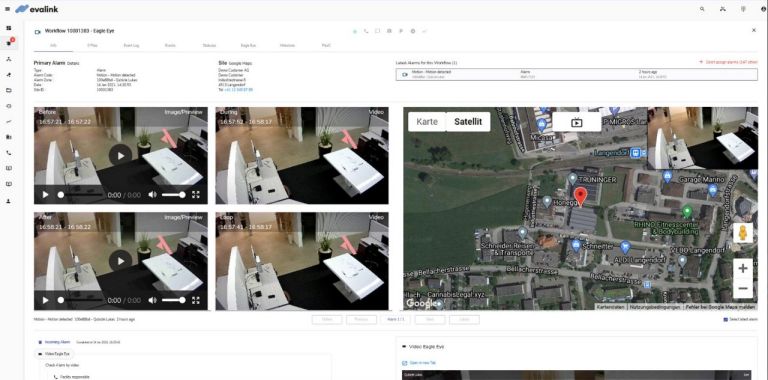

Handelsüblichere Wirtschaftsunternehmen sehen aber den Schutz gegen unbefugten Zugriff auf interne Netzwerke nicht unbedingt als Teil ihrer IT-Abwehr. Diese Aufgabe geben sie eher an den Gebäudeschutz ab, der den Zugang mit Videokameras und Zutrittskontrolle absichert und eher gegen Diebstahl oder Vandalismus schützen soll. Doch aufgrund der durch die Pandemie verlassenen Räume sollten Organisationen das erhöhte Risiko eines physischen Einbruchs mit in ihre Sicherheitsstrategie aufnehmen. Denn ein gestohlener Computer mitsamt Zugangsdaten kann den Zugang zu Unternehmensnetzen bieten. Eine cloudbasierte Videoüberwachung lässt sich auch von der IT eines Unternehmens in ein Gesamtsicherheitskonzept einbinden.

Im Falle von gestohlenen Geräten, die möglicherweise über einen längeren Zeitraum unbemerkt verschwunden sind, kann es für Sicherheitsteams äußerst schwierig sein, wenn Logging-Protokolle sowie Informationen aus aufgezeichneten Videos oder andere wichtige Daten aus Analysesystemen nach einiger Zeit nicht mehr da sind.

Nutzung der IT im Büro während der Pandemie analysieren

Eine weitere Gefahr bei unbefugtem Zutritt in Abwesenheit der Belegschaft sind installierte Malware oder Abhörsysteme. Unternehme ohne geeignete Sicherheitsmaßnahmen in der Pandemie sollten eine grundlegende, aggressiven Sicherheitsrevision in Betracht ziehen, bevor sie die Räume und die Hardware wieder nutzen können.

Für die meisten anderen Betriebe sollte ein Plan, die Räume wieder sicher zu öffnen, ausreichen. Ein physisches Audit der Geräte empfiehlt sich. Ebenso wichtig ist es – wenn möglich – zu überprüfen, wer im letzten Jahr Zugang zu den Räumlichkeiten hatten. Da Büros in der Pandemie leer oder lediglich spärlich besetzt waren, haben es Plattformen zur Sicherheitsanalyse nicht schwer, jegliche Arbeit am Rechner und mit der Unternehmens-IT aus dem Büro während dieses Zeitraums zu lokalisieren und zu untersuchen.

Lang ausgeschaltete Geräte sind ein Sicherheitsrisiko

Viel größere Probleme entstehen, wenn IT-Ressourcen über einen längeren Zeitraum brach lagen. Administratoren können ausgeschaltete, nicht ans Netzwerk angebundene Geräte nicht aus der Ferne verwalten. Wenn Nutzer die Systeme wieder anschließen, sind diese daher wesentlich mehr gefährdet. Kritische jüngere Patches oder aktuelle Sicherheitssoftwareversionen sind nicht vorhanden. Abgelaufene Domain-Anmeldedaten und nicht mehr synchronisierte Systemuhren machen Geräte anfällig für Malware oder gezielte Angriffe.

IT-Verantwortliche sollten daher den Neustart einplanen, bevor die Mitarbeiter wieder ins Büro kommen. Dabei sollten sie jedes System starten, es in einer sicheren Umgebung auf den neuesten Stand bringen und testen, bevor sie es den Benutzern übergeben.

IT-Geräte, die für längere Zeit stillstanden, neigen zudem eher dazu auszufallen. Bei der Wiederinbetriebnahme sollten die Zuständigen einplanen, dass die Ausfallrate von Komponenten viel höher als normal ist, zusätzlichen Support-Bedarf mit einkalkulieren und Ersatzgeräte bereithalten. Ohne solche Vorsichtsmaßnahmen entstehen unter Umständen zusätzlichen Sicherheitsrisiken, weil Mitarbeiter vorschnell, aber ohne geschützte Systeme wieder im Büro arbeiten sollen.

Der Neustart nach der Pandemie braucht Vorlauf

Selbst wenn die Pandemie irgendwann mal vorbei ist und die Mitarbeiter wieder ins Büro zurückkehren: Sie hinterlässt ihre Spuren. Unternehmen und Organisationen, deren Belegschaft nach längerer Zeit im Home Office wieder zurück ins Büro kommt, sollten diese Rückkehr von langer Hand planen. Denn die verlassenen Gebäude könnten Kriminelle eingeladen haben, sich Zugriff auf die Netzwerke zu verschaffen. Und wenn dieser schlimmste anzunehmende Fall nicht eintritt, so sind ein Jahr nicht genutzte Systeme an sich ein ernstzunehmendes Sicherheitsrisiko, das die IT durch eine planvolle Wiederinbetriebnahme minimieren können.

In den Nachrichten

Auf diesen Nachrichtenseiten behandelt. Klicken Sie auf das Bild, um mehr zu erfahren

Andere Beiträge, die Sie interessieren könnten

Cloud-basierte Videoüberwachung für den Mozaiq IoT-Markt – PR Nachrichten

MÜNCHEN & AMSTERDAM – mozaiq und Eagle Eye Networks, der weltweit führende Anbieter Cloud-basierter Videoüberwachungslösungen, haben heute die Verfügbarkeit des Eagle Eye CameraManager auf dem mozaiq market bekannt gegeben. Unternehmen, Anbieter…

August 27, 2018

Eagle Eye Networks schließt achtzehnmonatiges Globalisierungsprojekt ab, um den Anforderungen multinationaler Kunden gerecht zu werden – PR Nachrichten

Eagle Eye Networks erweitert die globale Infrastruktur und lokalisiert die Bereitstellung von Dienstleistungen. Amsterdam. Eagle Eye Networks gab heute den Abschluss eines achtzehnmonatigen Globalisierungsprojekts bekannt, um den Anforderungen wichtiger globaler Kunden gerecht…

November 1, 2018

Eagle Eye Networks stellt erweiterte Videoanalysefunktionen vor – PR Nachrichten

Neue Loitering-Funktion des Eagle Eye Cloud VMS demonstriert erweitere Möglichkeiten zur Cloud-Videoüberwachung. Austin, TX, Amsterdam, NL – Eagle Eye Networks, der weltweit führende Anbieter von cloudbasierten Videoüberwachungslösungen, kündigte heute verbesserte Videoanalysefunktionen für…

Februar 12, 2019