Recientemente tuvimos una discusión con un cliente con respecto a la ciber seguridad de su proveedor de acceso de control de su «falsa cloud». Les habían metido una factura por un sistema de control de acceso que se suponía estaba basado en la cloud. Por lo visto no estaba basado en la cloud en absoluto. Era simplemente un software tradicional con el que la compañía operaba en un servidor remoto y lo llamaba una solución en la cloud.

Una verdadera solución en la cloud permite múltiple tenencia, escalas bajo petición y únicamente se pide el pago de lo que usa. Hay una definición de NIST de una verdadera computación en cloud que está afectada y considera las cinco características esenciales de computación en cloud. Las clouds falsas no tienen ninguna.

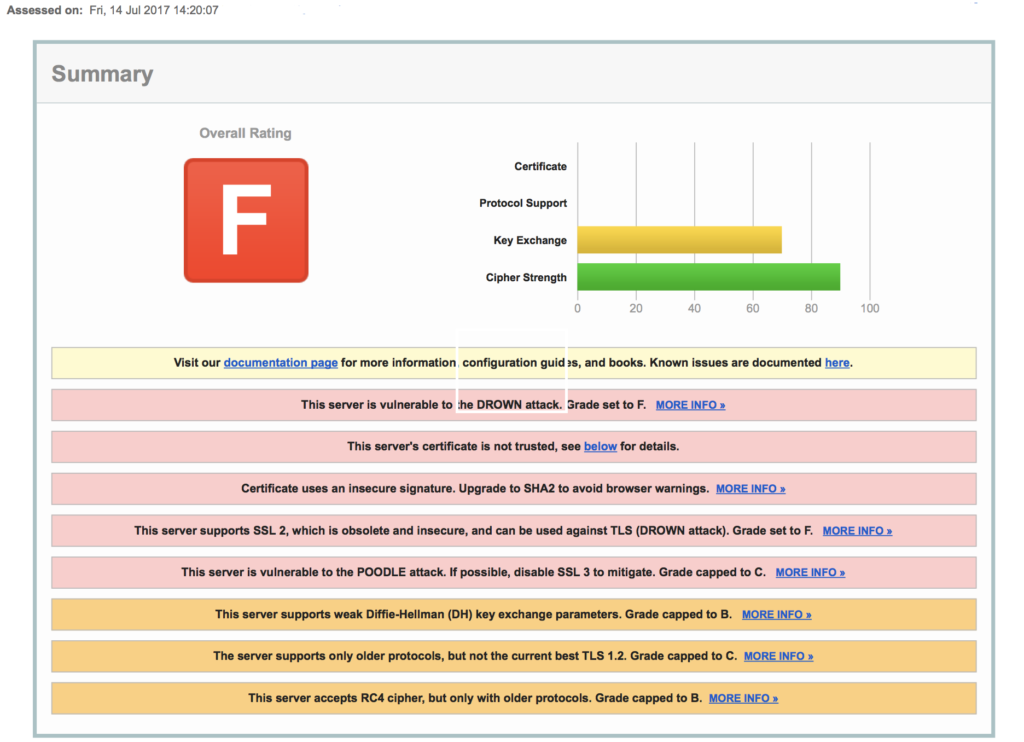

Hemos pedido a nuestros clientes la dirección ip de su acceso de cloud «servidor» y hemos realizado un rápido y gratuito control de seguridad. Inmediatamente fue categorizado o como «F» por seguridad. Es probable que cualquier pirata informático pudiese entrar sin muchos problemas. Esto supone un grave problema de seguridad. Sería lo mismo que dejar la puerta de entrada no sólo sin cerrar con llave sino abierta de par en par.

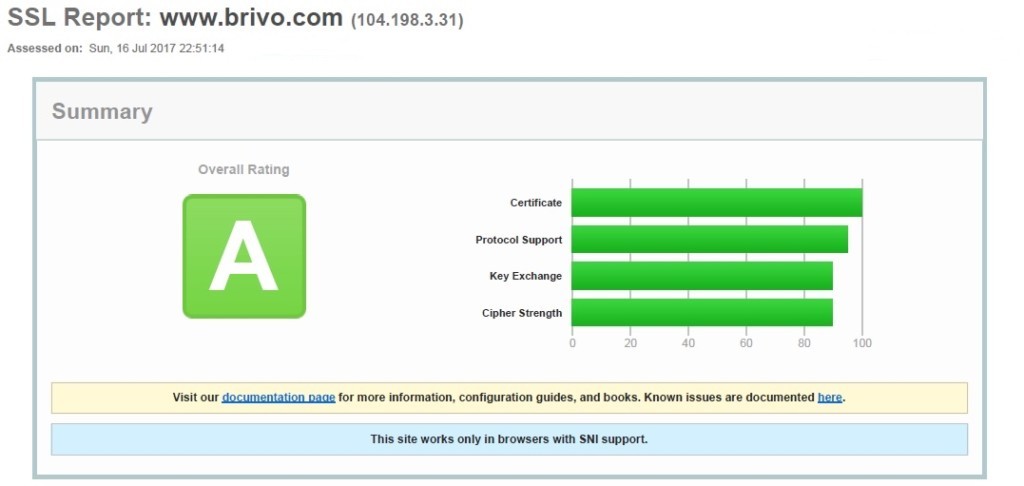

Por otra parte, realizamos un control similar del sistema Brivo OnAir. Abajo está el informe Como puede ver, es totalmente seguro. Está gestionado por profesionales y es un sistema de cloud verdadera.

Ahora el problema que tenemos en la industria de la seguridad física son las declaraciones falsas en la publicidad. Éstas son algunas citas de los datos de la cloud falsa:

- 2048 bit certificado – Encriptación SSL

- Encriptación de Hardware TLS 1.2 (Seguridad Capa de Transporte)

- 99.999% uptime

- Arquitectura de servicio distribuida para mejor seguridad y rendimiento

- Encriptación TLS con hardware de campo

- Autenticación de dos factores

- Redundancia inherente

- Eventos alarma en tiempo real – Latencia cero

- Prueba de vulnerabilidad – Combina monitoreo de terceras partes continuo y probado además de escaneo de vulnerabilidades a través de servicios Veracode y Amazon Web Services

Todo esto suena muy bien, pero la mayoría no es cierto y mucho es irrelevante. Estos son los hechos:

-

- No están realizando una comprobación de vulnerabilidad continua de terceros. Nuestro escáner amateur ha mostrado 10 vulnerabilidades diferentes que no se habían remediado. O quizá están escaneando, pero no están haciendo nada al respecto

- Es imposible tener CERO LATENCIA – A no ser que hayan descubierto cómo ir más rápidos que la velocidad de la luz.

- El informe muestra que no están ejecutando TLS 1.2 sino que están utilizando una versión más antigua.

- Es imposible obtener un uptime de 99.999% porque ejecutan en Amazon Web Services (AWS) y Amazon no garantiza nada cerca de esa cifra, y ni siquiera múltiples servidores en Amazon podría conseguirlo.

- ¿Redundancia inherente?

La redundancia nunca es inherente hay que construirla.

Moraleja de la historia: Comprador, tenga cuidado. En el mundo de la seguridad física hay muchos charlatanes vendiendo soluciones de «cloud» y “SAAS”. Podrían resultar fraudulentas.

Unos consejos:

- Consiga a un informático profesional que le aconseje a la hora de tomar su decisión.

- No confíe en todo lo que un nuevo vendedor ponga en una hoja de datos.

- Investigue sobre la reputación de las personas que dirigen la compañía.

- Compruebe las referencias.

- Asegúrese de que se trata de una solución de CLOUD VERDADERA con ciber seguridad real.

Otras publicaciones que te pueden interesar

La filtración más grave

Equifax, La empresa de información de crédito, acaba de experimentar la filtración de información más grave de la historia. Esta filtración expuso información sensible, incluyendo números de la seguridad social…

octubre 4, 2017

Actualización de Devil’s Ivy

En julio de 2017, investigadores de ciberseguridad descubrieron un grave fallo, al que llamaron “Devil’s Ivy”, que existe en prácticamente todas las cámaras que tienen la popular especificación ONVIF. Este…

agosto 8, 2017

La posible propagación de Devil’s Ivy

Un reciente descubrimiento de vulnerabilidad llamado “Devil’s Ivy” se espera que impacte millones de cámaras con el protocolo ONVIF. La exploración inicial se descubrió en una cámara Axis y después…

julio 24, 2017