Nous avons récemment eu une discussion avec un client au sujet de la cybersécurité de leur fournisseur de contrôle d’accès avec « cloud factice ». Il leur a été vendu un système de contrôle d’accès qui était censé être basé sur le cloud. Dans les faits par contre, ce n’était pas du tout le cas. Il s’agissait simplement d’un logiciel traditionnel que l’entreprise gérait à partir d’un serveur distant, et auquel ils avaient ajouté la mention « solution cloud ».

Une véritable solution cloud supporte plusieurs utilisateurs (multi-tenant), avec une croissance d’échelle à la demande, et une facturation à la carte. Il y a une définition NIST de ce qu’est le vrai « cloud computing » qui a été globalement acceptée et indique les cinq caractéristiques essentielles du « cloud computin ». Les fausses solutions cloud n’en ont aucune.

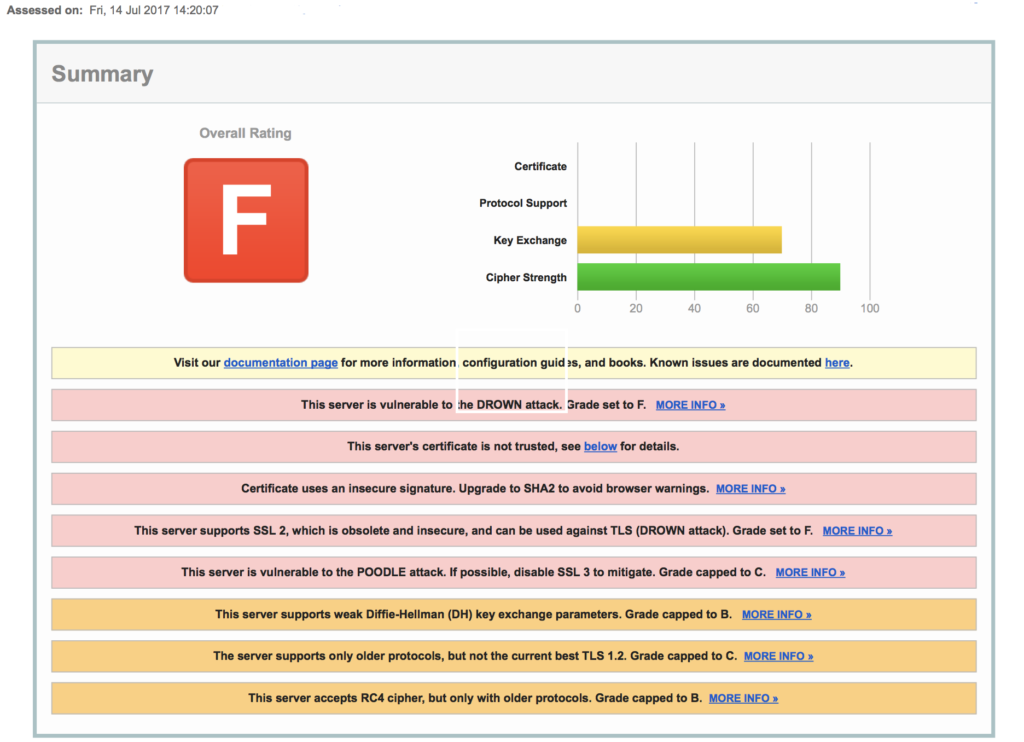

Nous avons demandé à notre client l’adresse IP de son « serveur » d’accès au cloud, et nous avons effectué une analyse rapide et gratuite de sa sécurité. Il a été immédiatement catégorisé « F ». C’est fort probable que n’importe quel hackeur pourrait y accéder sans problème. C’est le niveau de sécurité le plus bas possible. Autant laisser déverrouiller la porte et même la laisser entrouverte au profit des cambrioleurs.

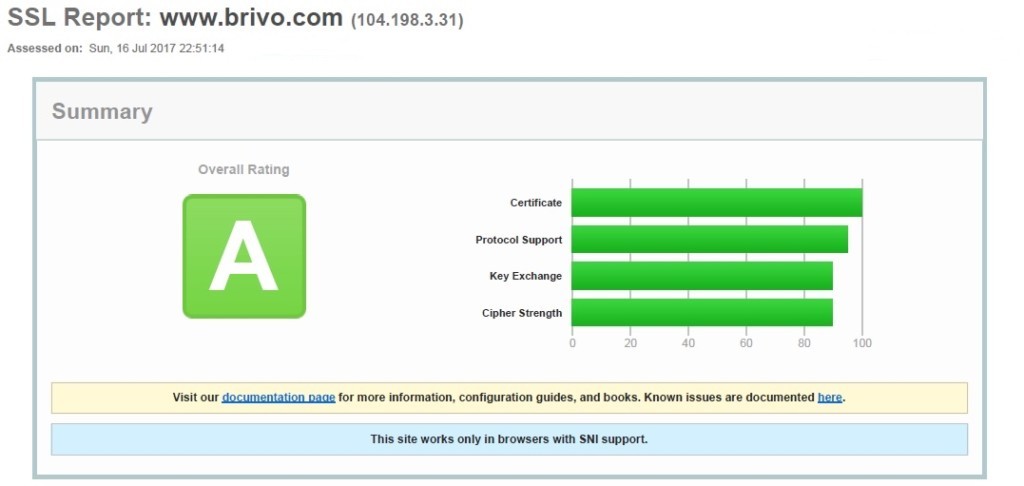

Dans le même temps, nous avons lancé une analyse similaire sur le système de contrôle d’accès Brivo OnAir. Le rapport se trouve ci-dessous. Vous pourrez constater qu’il est sécurisé. Il est géré par des professionnels et c’est un véritable système cloud.

À présent, le problème que nous rencontrons dans l’industrie de la Sécurité Matérielle, ce sont les publicités mensongères. Voici quelques exemples de la fiche technique du faux Cloud :

- Chiffrement de Certification SSL 2048 bit

- Chiffrement matériel TLS 1.2 (Transport Layer Security)

- Temps de Fonctionnement 99,999%

- Architecture de Serveurs Distribués pour la sécurité et la performance

- Chiffrement TLS avec le matériel de terrain

- Authentification en Deux Étapes

- Redondances inhérentes

- Alarmes en temps-réel – ZERO TEMPS DE LATENCE

- Test de Vulnérabilité – qui fournit un suivi continu des menaces de tierces parties et un scan de vulnérabilités par le biais de Veracode et d’Amazon Web Services

Tout ça semble très intéressant, mais la plupart de ces allégations sont fausses et certaines ne sont pas pertinentes. Voici les faits :

- Ils ne font pas de test de vulnérabilité continus des tierces parties. Notre simple scan amateur a trouvé 10 vulnérabilités différentes qui n’ont pas été corrigées. Ou peut-être qu’ils effectuent des scans, mais qu’ils n’en font rien ensuite !

- Il est impossible d’avoir ZERO TEMPS DE LATENCE – à moins d’avoir trouvé le moyen d’aller plus vite que la vitesse de la lumière.

- Le rapport montre qu’ils n’utilisent pas TLS 1.2, mais plutôt une version plus ancienne.

- Vous n’aurez pas des temps de fonctionnement à 99,999% parce qu’ils utilisent Amazon Web Services (AWS) et Amazon ne garantit rien de tel – et se servir de plusieurs serveurs sur Amazon ne sert à rien non plus, parce que l’ensemble des infrastructures Amazon pourraient avoir des problèmes.

- « Redondances Inhérentes ? » Les redondances ne sont jamais inhérentes – il faut les mettre en place.

Morale de l’histoire : acheteurs, méfiez-vous ! Dans le monde de la sécurité matérielle, il y a des charlatans qui proposent du « cloud » et des solutions « SAAS », qui ciblent les personnes peu averties. Vous pouvez en être victimes.

Notre conseil :

- Demandez conseil à un professionnel de l’IT lorsque vous prenez votre décision.

- Ne faites pas confiance à tout ce que le vendeur met sur sa fiche technique.

- Renseignez-vous sur la réputation des personnes qui gèrent l’entreprise.

- Vérifiez les références.

- Assurez-vous que c’est une VRAIE SOLUTION CLOUD avec une cybersécurité réelle.

D'autres articles qui pourraient vous intéresser

La Plus Grave Faille de Sécurité

Equifax, l’entreprise spécialisée en évaluation de credit vient d’être victime de la plus grave faille de sécurité de l’histoire. Cette faille a mis à nu les informations sensibles, y compris…

octobre 4, 2017

Mise à Jour Devil’s Ivy

En Juillet 2017, des chercheurs en cybersécurité ont découvert une faille grave à laquelle ils ont donné le nom « Devil’s Ivy ». Elle existe dans presque toutes les caméras supportant la…

août 8, 2017

Vaste Propagation Probalbe de Devil’s Ivy

Une vulnérabilité récemment découverte et baptisée « Devil’s Ivy » pourrait potentiellement affecter des millions de caméras qui supportent le protocole ONVIF. L’exploit initial a été découvert sur une caméra…

juillet 24, 2017