Recentemente ci è capitato di parlare con un cliente della sicurezza informatica del suo fornitore di “finto cloud” per il controllo degli accessi. La sua azienda aveva preso un bidone acquistando un sistema per il controllo degli accessi che avrebbe dovuto essere basato sul cloud. È saltato fuori che in realtà non lo era assolutamente. Si trattava semplicemente di un software tradizionale che l’azienda eseguiva su un server remoto chiamandolo “soluzione cloud”.

Una vera soluzione cloud ha un’architettura multi-tenant, si ridimensiona on demand e paghi solo per per quello che usi. Esiste una definizione NIST del vero cloud computing che è stata ampiamente riconosciuta e indica le cinque caratteristiche essenziali che identificano il cloud computing. I finti cloud non possiedono nessuna di tali caratteristiche.

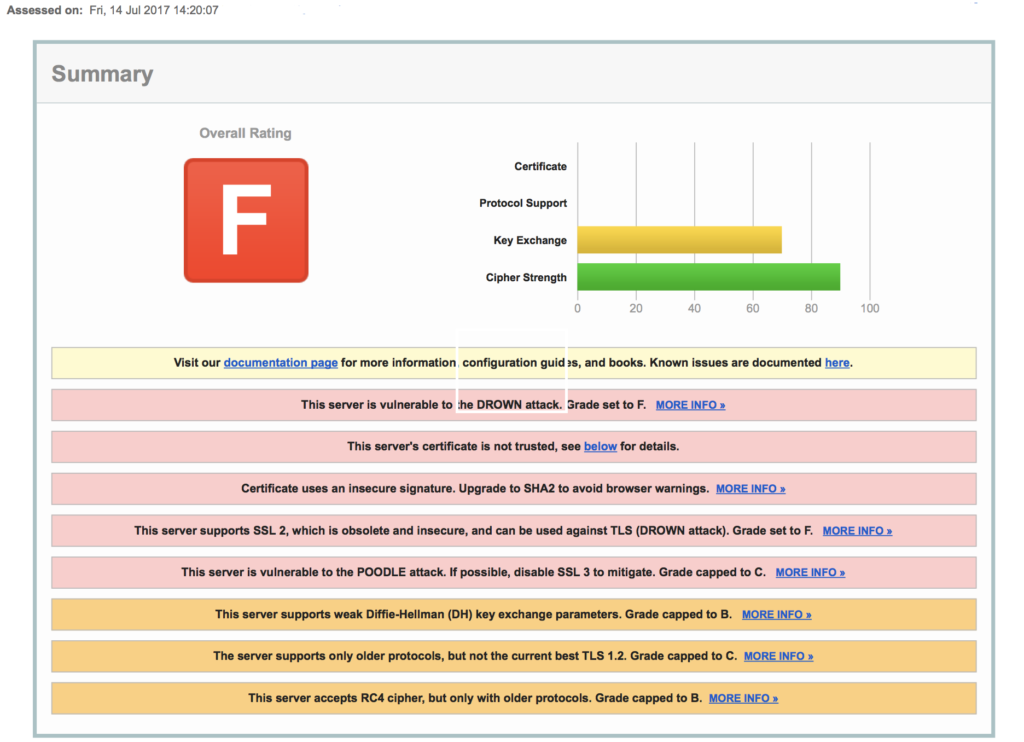

Abbiamo chiesto al nostro clienti l’indirizzo IP del suo “server” di accesso al cloud e abbiamo quindi eseguito una rapida scansione gratuita della sua sicurezza. Immediatamente la sua sicurezza è stata classificata come “F”. Significa praticamente che qualunque hacker può entrarci senza difficoltà. È il massimo della mancanza di protezione. È come se, oltre a non chiudere a chiave la porta di casa, tu la preparassi già comodamente aperta per i ladri.

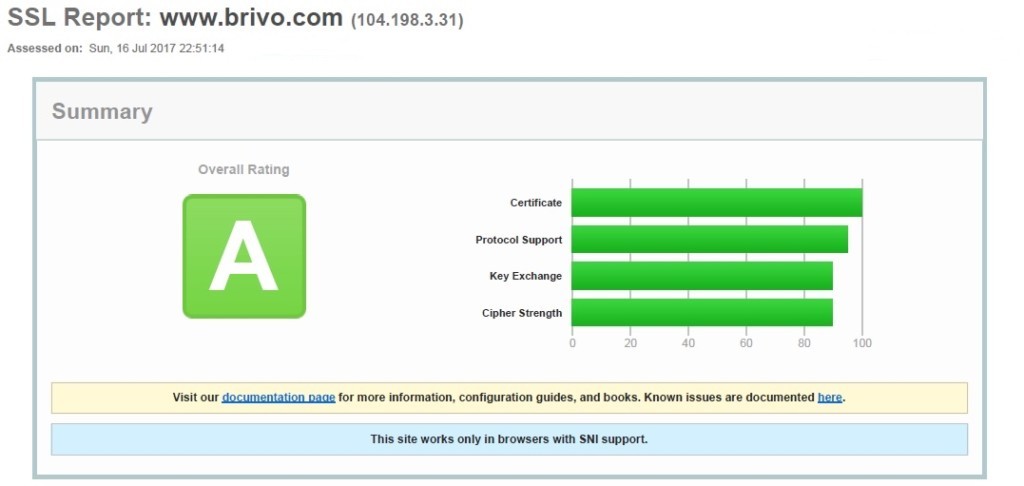

D’altro canto, abbiamo eseguito un’analoga scansione sul sistema di controllo degli accessi Brivo OnAir. Il suo resoconto è di seguito. Come puoi vedere, è protetto e sigillato. È gestito da professionisti e si tratta di un vero sistema cloud.

Ora, il problema che ci si presenta nel settore della Sicurezza fisica sono le false dichiarazioni nella pubblicità. Ecco alcune citazioni prese dalla scheda tecnica del falso cloud:

- Cifratura SSL con certificato a 2048 bit

- Cifratura hardware TLS 1.2 (Transport Layer Security)

- Uptime 99,999%

- Architettura server distribuita per sicurezza e prestazioni

- Cifratura TLS con hardware sul campo

- Autenticazione a due fattori

- Ridondanza inerente

- Eventi di allarme in tempo reale – Latenza zero

- Test di vulnerabilità – Unisce il monitoraggio continuo delle minacce di terza parte e la scansione della vulnerabilità per mezzo di Veracode e Amazon Web Services

Suona tutto perfetto, ma la maggior parte di queste affermazioni non sono vere o sono irrilevanti. Ecco la realtà dei fatti:

- Non fanno test continui di vulnerabilità alle terze parti. La nostra unica scansione informale ha mostrato 10 diverse vulnerabilità che non sono state risolte. O forse fanno le scansioni e poi lasciano tutto com’è!

- Non è possibile avere LATENZA ZERO, a meno che non si riesca a superare la velocità della luce.

- Il resoconto evidenzia che non usano il TLS 1.2 ma una versione più vecchia.

- Non avrai il 99,999% di uptime perché operano su Amazon Web Services (AWS) e Amazon non garantisce niente del genere e anche mettere più server su Amazon non risolverebbe il problema perché l’intero sistema di Amazon potrebbe avere problemi contemporaneamente.

- “Ridondanza inerente”? La ridondanza non è mai inerente: sei tu che devi realizzarla.

Morale della favola: addetti agli acquisti, state attenti. Nel mondo della Sicurezza fisica, ci sono ciarlatani che vendono soluzioni “cloud” e “SAAS” prendendo di mira gli ignari. Potreste rimanere scottati.

Qualche consiglio:

- Rivolgiti a un professionista dell’IT per avere un parere quando devi fare la tua scelta.

- Non credere a tutto ciò che un nuovo fornitore scrive in una scheda tecnica.

- Informati sulla reputazione delle persone che gestiscono l’azienda.

- Controlla le referenze.

- Assicurati che si tratti di una VERA soluzione CLOUD con vera sicurezza informatica.

Altri post che potrebbero interessarti

Pericoli dell’autofill dei browser

La cosiddetta funzione di autofill (compilazione automatica di moduli) dei browser, che di solito funziona automaticamente, costituisce un enorme problema di sicurezza informatica. Certo, alle volte è pratica, ma rende…

Gennaio 11, 2017

Gravissima violazione dei dati

Equifax, la società di credit reporting, ha appena subito la più grave violazione dei dati nella storia. Questa violazione ha esposto dati sensibili, compresi numeri di previdenza sociale e indirizzi,…

Ottobre 4, 2017

Attacco informatico – videocamere di Washington D.C.

Nel corso degli ultimi mesi, è stato segnalato un numero sempre maggiore di dispositivi IOT, tra cui DVR e videocamere, compromessi a seguito di attacchi informatici. Più recentemente, il Washington…

Gennaio 31, 2017