Camera Cyber Lockdown Feature

Whitepaper van Dean Drako, CEO van Eagle Eye Networks

De PDF-versie bevat extra content; download voor meer informatie over dit onderwerp.

Overzicht

Eagle Eye Camera Cyber Lockdown is een reeks cyberbeveiligingsfuncties die zijn uitgebracht als onderdeel van het Eagle Eye Cloud Security Camera Video Management Systeem (VMS). Het doel van Eagle Eye Camera Cyber Lockdown is om de impact van cyberveiligheidsproblemen met camera’s aanzienlijk te verminderen of te elimineren.

Het beveiligen van netwerkvideobewakingscamera’s is belangrijk omdat veel camera’s meerdere cyberbeveiligingsproblemen hebben:

- Camera’s worden vervaardigd door vele bedrijven over de hele wereld. Veel van deze bedrijven hebben onbekende politieke en gouvernementele banden.

- Veel camera’s worden door één bedrijf gemaakt en vervolgens door verschillende bedrijven geëtiketteerd en verkocht. Het kan moeilijk zijn om de fabrikant en het land van oorsprong te bepalen.

- Veel leveranciers en fabrikanten van camera’s zijn laks op het gebied van cyberbeveiliging: zij testen hun camera’s niet afdoende en beschikken niet over de kennis die nodig is om hun camera’s echt cyberveilig te maken. Het is moeilijk om bij de keuze van camera’s cyberveiligheidsprofielen te bepalen.

- Fabrikanten kunnen per ongeluk of met opzet geheime “achterdeur”-toegang tot camera’s hebben ingebouwd.

- Veel camerafabrikanten reageren niet tijdig op ontdekte tekortkomingen in de cyberveiligheid van camera’s door firmware-upgrades uit te brengen om de veiligheidsproblemen op te lossen. Sommige bieden helemaal geen firmware-upgrades.

- Vaak worden de gepubliceerde standaardwachtwoorden niet gewijzigd wanneer camera’s worden geïnstalleerd, of worden gemakkelijk te raden wachtwoorden gebruikt, waardoor camera’s wijd open staan voor inbraken door individuele hackers en geautomatiseerde netwerkaanvallen.

- Wachtwoorden worden vaak in platte tekst verzonden en zijn dus te achterhalen.

- Het upgraden van firmware op een groot aantal bewakingscamera’s is over het algemeen arbeidsintensief en kostbaar.

- Veel afnemers van bewakingscamera’s (eindgebruikers) beschikken niet over processen om de ontdekking van cyberkwetsbaarheden van camera’s te monitoren en om upgrades van camerafirmware uit te voeren wanneer deze worden uitgebracht. Hun camera’s blijven kwetsbaar.

Het Probleem

Deel 1: Internetconnecties

Een “bot”, kort voor robot, is een softwareprogramma dat geautomatiseerde taken uitvoert. Een botnet is een netwerk van computers waarop telkens één of meer bots draaien. Hackers hebben de term “botnet” gecoöpteerd om te verwijzen naar een netwerk van op het internet aangesloten apparaten, waaronder pc’s, servers, mobiele apparaten en internet-of-things apparaten, die zijn geïnfecteerd en worden gecontroleerd door een gemeenschappelijk type malware, waarbij de eigenaars van de apparaten meestal niet op de hoogte zijn van de malware-infectie. Internet-verbonden beveiligingsvideocamera’s en recorders zijn een geliefd doelwit geworden voor botnet-infecties door hackers.

In september en oktober van 2016 werden de twee grootste wereldwijde botnetaanvallen tot nu toe gelanceerd met behulp van enkele honderdduizenden geïnfecteerde camera’s, digitale videorecorders (DVR’s) en netwerkvideorecorders (NVR’s). Onderzoekers hebben gemeld dat in 2016 ongeveer een miljoen op het web aangesloten videocamera’s en DVR’s zijn geïnfecteerd door malware, waarbij de meeste eigenaren van de camera’s en DVR’s niet weten dat hun apparaten zijn geïnfecteerd.

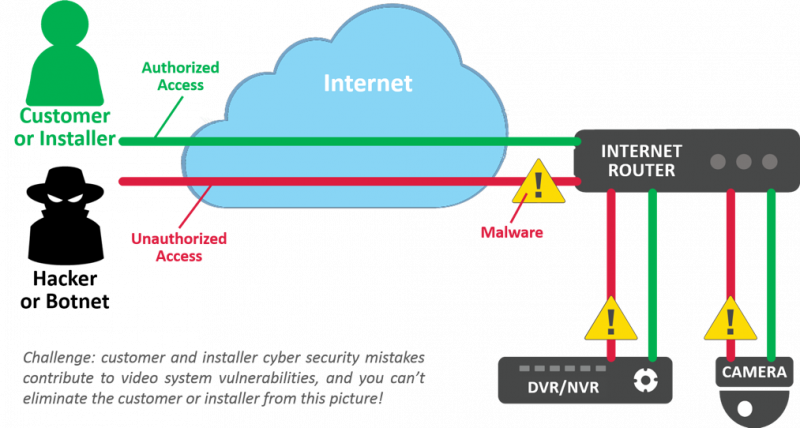

De kern van het probleem is de wens van particulieren en bedrijven om beveiligingsvideo’s op afstand te bekijken met behulp van een desktop- of laptopcomputer, tablet of smartphone. Traditionele DVR’s en NVR’s vereisen een verbinding VAN het Internet naar de recorders (zie de rode lijnen in de afbeelding hieronder). Indien de recorder niet over een internetverbinding beschikt, kan de video alleen worden bekeken op de plaats waar de recorder zich bevindt, en slechts weinig klanten zijn bereid een beperking tot alleen lokale weergave te aanvaarden.

Camera’s, DVR’s en NVR’s zijn weinig tot niet beschermd tegen cyberaanvallen, en slechts weinige hebben ingebouwde firewalls. De meeste hebben geen adequate cyberveiligheidstest ondergaan bij hun fabrikanten of installateurs. De meeste hebben grote kwetsbaarheden voor wachtwoorden. Slechts weinigen krijgen adequate firmware-upgrades om beveiligingslekken te verhelpen of worden kwetsbaarheden in het besturingssysteem (OS) gepatcht wanneer updates worden uitgebracht.

In juli 2017 ontdekten cyberbeveiligingsonderzoekers een ernstige tekortkoming, die zij “Devil’s Ivy” noemden, die bestaat in bijna alle camera’s die de populaire ONVIF-specificatie ondersteunen. Door het lek kunnen hackers de volledige controle over ONVIF-compatibele camera’s overnemen. De meeste merken en modellen camera’s zijn kwetsbaar, ook hoogwaardige topmerken. Binnen enkele dagen hebben enkele grote fabrikanten firmware-updates uitgebracht om het euvel te verhelpen. Het is aan de eigenaars van de camera’s en de onderhoudsbedrijven om de camera’s bij te werken. Het valt niet te zeggen welke fabrikanten de firmware voor hun camera’s zullen corrigeren, of hoeveel van de miljoenen kwetsbaar geïnstalleerde camera’s daadwerkelijk zullen worden bijgewerkt.

Wanneer kwetsbare camera’s en recorders rechtstreeks vanaf het internet kunnen worden benaderd, kunnen zij gemakkelijk worden aangevallen en uitgebuit door cybercriminelen en andere aanvallers. Sterke cyberveiligheidscontroles en voortdurende waakzaamheid zijn nodig om te voorkomen dat recorders worden gecompromitteerd. Elk apparaat dat met het internet is verbonden, wordt doorgaans honderden keren per dag aangevallen of gesondeerd, vooral DVR’s en NVR’s, omdat zij een doelwit met een hoge waarde zijn.

Deel 2: Trojans, Spyware en Vooraf Geïnstalleerde virussen

Er bestaat grote bezorgdheid dat camera’s, DVR’s en NVR’s door de fabrikant of de installateur worden geleverd met reeds geïnstalleerde spyware, Trojaanse paarden of virussen. Er zijn veel gedocumenteerde gevallen waarin dit is gebeurd.

Wanneer dat gebeurt, draait op het toestel software die onmiddellijk, of op een vooraf bepaald toekomstig tijdstip, contact probeert te maken met een “commando- en controleserver” (CCS) op het internet om aanvullende softwarecode en instructies op te halen. Een gecompromitteerde camera kan bijvoorbeeld een Trojan hebben die op 15 januari 2019 contact probeert te maken met zijn CCS. Op die datum zal de camera de internetverbinding gebruiken om instructies van de server te krijgen.

De meeste netwerken staan uitgaande verbindingen toe vanaf elk apparaat op het netwerk. Meer geavanceerde netwerkconfiguraties die gebruik maken van VLANS of firewalls zullen trachten uitgaande verbindingen te blokkeren, maar dit is niet de norm. In een typisch netwerk zouden versleutelde uitgaande verbindingen naar een CCS worden toegestaan. Bestanden van computers op een lokaal netwerk, videobeelden en wachtwoorden kunnen door een besmette camera gemakkelijk worden doorgegeven aan hackers. De camera zou dan instructies en aanvullende software kunnen ontvangen om uit te voeren, om andere computers op het netwerk te hacken, databanken aan te vallen, creditcardgegevens door te geven, of deel te nemen aan een DDoS-aanval (Denial of Service).

In het geval van een Trojan of een vooraf geïnstalleerd virus op een camera, NVR of DVR, hoeft het geïnfecteerde apparaat alleen maar toegang te hebben tot het internet om deel uit te maken van een botnet en een ernstige bedreiging te vormen voor de systemen die de controlerende hacker op het oog heeft.

Waarom Hackers aanvallen

De tijd dat kinderen voor de lol websites hackten ligt al lang achter ons. Hacking is nu een big business geworden die informatie steelt om die te verkopen en encryptie gebruikt om websites te gijzelen voor losgeld. Deze websites kunnen van elk type zijn, met inbegrip van websites voor het publiek, spelsystemen, e-commercesites, en in sommige gevallen zelfs overheidssystemen.

De belangrijkste doelstellingen van de hackers zijn:

- Vertrouwelijke persoonlijke informatie te verkrijgen, zoals creditcardnummers, socialezekerheidsnummers en andere persoonlijke identificatiegegevens (PII).

- Verkrijgen van vertrouwelijke informatie over het bedrijf, zoals klantinformatie, financiële overzichten, enz.

- Een website of netwerk platleggen via een gedistribueerde denial-of-service-aanval (DDoS) door gebruik te maken van een botnet van tienduizenden of honderdduizenden besmette apparaten (vaak wereldwijd verspreid).

DDoS-aanvallen zijn het meest voorkomende aanvalstype geworden en zijn het afgelopen jaar snel gegroeid, zowel in aantal als in volume. Netwerkcamera’s, DVR’s en NVR’s zijn een ideaal doelwit. Hun kwetsbaarheden zorgen voor een zeer onveilig systeem dat gemakkelijk kan worden uitgebuit.

Bent u geïnteresseerd in de oplossing? In de rest van dit document wordt Eagle Eye’s Camera Cyber Lockdown toegelicht.

Download de PDF om meer te lezen.